Forschungsschwerpunkt „Information Governance Technologies“

Der Fachbereich Informatik arbeitet derzeit an der Entwicklung neuer interdisziplinärer Forschungsthemen, die technische, rechtliche, wirtschaftliche und soziale Aspekte der Entwicklung und des Einsatzes von IT in den Blick nehmen. Dabei geht es nicht nur um technische Konzepte, sondern ebenso um Prozesse, oder allgemeiner um einen Ordnungsrahmen für den IT-Einsatz, der nicht allein durch Technik getrieben wird, sondern auch die sozialen, ethischen und rechtlichen Fragen von Beginn an mitdenkt.

Unter Information Governance Technologies verstehen wir zum Einen die Definition und sozio-technische Umsetzung von Entscheidungsrechten und Verantwortungspflichten für eine wirtschaftlich sinnvolle, gesellschaftlich akzeptierbare und technisch realisierbare Gewinnung und Verarbeitung von Informationen. Zum Anderen müssen technische Systeme so gestaltet werden, dass sie den Anforderungen entsprechen und keine oder wenigstens abschätzbar geringe negative Sekundäreffekte für Mensch und Gesellschaft haben.

Die Rahmenbedingungen, unter denen moderne Information Governance stattfindet, sind:

- verschwimmende Grenzen zwischen institutioneller und individueller Informationsverarbeitung,

- wachsende Konvergenz analytischer und transaktionaler Informationsverarbeitung,

- zunehmend kritischer Dialog zur institutionellen Informationsverarbeitung sowie

- zunehmende Wettbewerbsrelevanz der Verarbeitung großer Informationsmengen.

Die Technologiebezogenheit wird dadurch deutlich, dass die Gestaltung der Informationsverarbeitungsprozesse ohne die Innovationen der Technik und Informatik nicht mehr denkbar sind.

Weiterentwicklung des Fachbereichs

Mit der zunehmenden Abhängigkeit der Gesellschaft von Informationstechnik wächst auch die Verantwortung, die Informatiker tragen. Kritische Infrastrukturen wie Energieversorgung, Transport und Verkehr kommen heute ohne zuverlässige Informationstechnik (IT) nicht mehr aus. Kommunikations- und Informationssysteme sind inzwischen selbst eine kritische Infrastruktur.

Der Fachbereich Informatik hat eine lange Tradition in der Erforschung der Wechselwirkungen von Technik und Gesellschaft. Neben der sozialorientierten Informatik waren und sind dies insbesondere Themen wie technischer Datenschutz und die gesellschaftliche Verantwortung des Informatikers.

In Kursen wie „Informatik im Kontext“ lernen angehende Informatiker an der Universität Hamburg, dass die Gestaltung von IT-Systemen weitreichende Auswirkungen auf die Gesellschaft haben können. Bisher werden diese Themen allerdings überwiegend rein aus der technischen Perspektive betrachtet. Mit dem Schwerpunkt „Information Governance Technologies“ soll ein ganzheitlicher Blick aus Sicht der Informatik eingenommen werden. Angehende Informatiker sollen erkennen, dass verantwortungsvolles Handeln notwendig ist.

Die Wichtigkeit des „Kontexts“ wird beispielsweise im Spannungsfeld von Freiheit und innerer Sicherheit deutlich. Moderne Medien und Kommunikationsdienste wie Twitter und Facebook waren maßgeblich am Erfolg des Arabischen Frühlings 2010 und dem damit verbundenen Demokratisierungsprozess beteiligt. Auch im politischen Umfeld verändern sich durch Computereinsatz Partizipations- und Mitbestimmungsprozesse. Für demokratische Wahlen werden zunehmend ernsthaft Online-Wahlen erwogen, obwohl bisher weder ein gesellschaftlicher Konsens noch geeignete technische Lösungen dafür existieren.

Der demographische Wandel, insbesondere die Veränderung der Altersstruktur erfordert künftig auch neue technische Lösungen zur Versorgung von Alten und Kranken. Service Roboter können Menschen zwar niemals ersetzen, sind aber auch in solchen gesellschaftlich sensiblen Bereichen denkbar. Selbst die Spracherkennung, wie sie zur Steuerung von Smartphones heute eingesetzt wird, könnte künftig als Konversationsersatz für Menschen dienen, die ansonsten auf sich Allein gestellt und einsam sind. Technische Lösung dafür sind jedenfalls längst machbar.

Schnittstellen

Information Governance definiert einerseits die Regeln sicherer und zuverlässiger Informationsverarbeitung, d.h. stellt normative Anforderungen (Datenschutzgesetze, Schutz von Betriebs- und Geschäftsgeheimnissen, Schutz und Risikomanagement auf organisatorischer und operativer Ebene) bereit, die im Rahmen der Gestaltungsspielräume in Informationstechnik umzusetzen sind. Andererseits wirken Technikgestaltung und technische Innovationen unmittelbar zurück auf Information Governance, indem neue technische Möglichkeiten auch neue Regeln innerhalb und zwischen den Akteueren erfordern (Beispiele der letzten Jahre sind hier die starke Verbreitung von sozialen Netzen und mobilen Endgeräten und deren Rückwirkungen auf Datenschutz und IT-Sicherheit in Unternehmen).

Im Bereich der IT-Governance existieren inzwischen leistungsfähige und etablierte Management-Frameworks wie wie COBIT (Control Objectives for Information and Related Technology), COSO (Committee of Sponsoring Organizations of the Treadway Commission) oder ITIL (IT Infrastructure Library). Diese werden z.B. im spezielleren Bereich des Sicherheitsmanagements ergänzt durch „Best-Practices“ wie ISO2700x oder BSI-Grundschutz. Diesen Ansätzen fehlt jedoch häufig eine wissenschaftlich fundierte Sichtweise und Systematik. Je stärker ein Unternehmen zur Wertschöpfung auf IT-Prozesse zurückgreift, desto abhängiger ist es von der fehlerfreien und zuverlässigen Funktion der IT-Systeme bis hin zur Nachweisbarkeit von Korrektheitseigenschaften. Schon deshalb müssen sich moderne Ansätze der Information Governance einer mehr und mehr einer wissenschaftlichen und forschungsorientierten Perspektive öffnen müssen.

Moderne Information Governance geht inzwischen soweit, dass normative Anforderungen (z.B. Privacy by Design) die Technikgestaltung unmittelbar beeinflussen. Daher sehen wir auch eine wachsende Bedeutung von Information Governance in Verbindung mit Technikgestaltung, also sog. Information Governance Technologies.

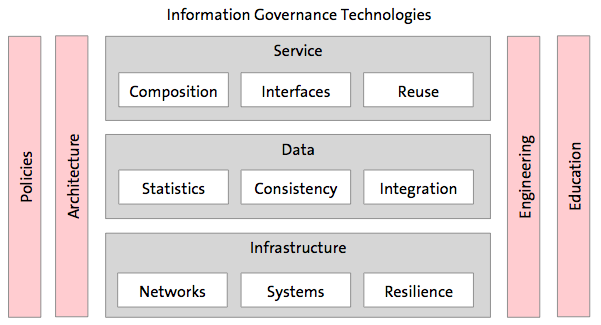

Architektur eines Forschungsfeldes „Information Governance Technologies“

Information Governance ist auf verschiedenen Ebenen eines Informatik-Systems erforderlich: Die Gestaltung von Diensten (Services) hat sich an den geltenden Gesetzen und Richtlinien zur Datenverarbeitung zu orientieren (z.B. Datenschutzgesetze). Auf der Ebene der Daten sind i.W. technische Gespaltungsaspekte relevant, die jedoch Rückwirkungen auf Information Governance haben können. Sollen beispielsweise Daten effizient und kostengünstig „in der Cloud“ gelagert werden, so sind entsprechende Schutzmechanismen und Verfügbarkeitsanforderungen zu definieren. Analog gilt dies für die Ebene der Infrastruktur (Netze und Rechner).

Im Rahmen der Gestaltung von Diensten und Daten, deren Verarbeitung und Speicherung sowie Infrastrukturen entwickeln sich im Rahmen einer Governance Evolution Methoden zur Gestaltung und zum Betrieb von Sytemen (Architecture and Engineering), die Wechselwirkungen haben zu Regelwerken (Policies) und Gestaltungswissen (Education). Zu anderen Disziplinen wie z.B. Wirtschafts-, Sozial- und Rechtswissenschaften existieren bei der Information-Governance-Forschung starke Schnittstellen (Anknüpfungspunkte). Dies unterstreicht die gesellschaftliche Relevanz des Themas Information Governance.

Ebenen

Ebene der Services

Komposition sicherer Services. Die Komposition und Interaktion von sicheren (Software)-Diensten und -Komponenten führt nicht unmittelbar zu einem sicheren Gesamtsystem. Obwohl für Einzelaspekte (z.B. sicheres Booten) bereits Lösungen aus dem Bereich Trusted Computing existieren, fehlt es an universellen Beschreibungssprachen für sichere Komponenten und Schnittstellen, deren Interaktion und Sicherheitseigenschaften.

Gestaltung sicherer Benutzungsschnittstellen von Diensten. Die sichere Gestaltung von Benutzungsschnittstellen von Diensten wird bei der zunehmenden Heterogenität, Mobilität und Interaktivität von Menschen und Geräten weniger zu einer Frage der technischen Möglichkeiten. Neben Primärfunktionen eines Systems müssen auch sicherheitskritische Funktionen (z.B. Benutzer- und Geräteauthentikation) verstehbar, fehlerfrei, sicher und zuverlässig bedienbar sein. Da Systeme künftig nicht mehr nur mobil, sondern auch autonom sein werden (bis hin zu mobilen Robotern), sind Informations-, Kontroll- und Eingriffsmöglichkeiten in solche Systeme wichtige Sicherheitsfunktionen, über deren Gestaltung bisher wenig geforscht wird.

Ebene der Daten

Statistische Theorie von Netzwerkdaten. Information Governance stellt die prinzipielle Frage, wie auf verantwortungsvolle Art und Weise mit Daten umgegangen werden sollte. Ein Grundaspekt dabei ist immer, dass man zunächst einschätzen muss, wie verlässlich die eigenen Daten eigentlich sind. Moderne Unternehmensdaten liegen heutzutage oft als vernetzte Struktur vor. Hierbei ist der Netzwerk-Aspekt kein „unerwünschtes Beiwerk“, sondern die Netzwerkstruktur selbst enthält wichtige Information (Beispiele: soziale Netzwerke als Basis für zielgerichtete Werbung; Abhängigkeiten in Regelwerken, die erkannt und modelliert werden sollen). Andererseits sind Netzwerk-Daten – wie andere Daten auch – durch zufällige Prozesse zustande gekommen und unterliegen natürlichen Schwankungen. Beispielsweise können die Mitglieder eines sozialen Netzwerkes als eine zufällige Stichprobe aller möglicher Kunden aufgefasst werden. Auf diesen zufälligen Daten können nun Analysen durchgeführt werden, z.B. die Cluster-Struktur bestimmt oder Abhängigkeiten modeliert werden. Eine grundlegende Frage ist nun, ob die so gewonnenen Erkenntnisse nur „zufälliges Rauschen“ im Netzwerk darstellen, oder durch „wahre Effekte“ zu erklären sind. Diese beiden Fälle zu unterscheiden ist von immenser Bedeutung. Benötigt wird hierzu eine statistische Theorie von Netzwerkdaten.

Korrektheit, Konsistenz. Hinsichtlich der Korrektheit der informationsverarbeitenden Prozesse und der Konsistenz der resultierenden Daten sind auf den jeweiligen Bedarf zugeschnittene Kontrollmechanismen und Protokolle zu entwickeln. Für komplexe (organisationsübergreifende informationsverarbeitende Prozesse sind – wann immer möglich – geeignete Muster-(Bausteine) zu definieren, die wiederum Information Governance Policies umsetzen. Hierzu gehören Monitoring-Komponenten, die die Einhaltung der Policies im operativen Geschäft ermöglichen und Indikatoren liefern, wann Ausnahmesituationen vorliegen und bei einer entsprechenden Reaktion unterstützen. Letztere ist häufig – aber nicht immer – automatisierbar, so dass ein eingeschränkter Automatisierungsgrad vorliegt.

Dynamische Informationsintegration und -bereitstellung. Die zu nutzenden Datenmengen sind nicht nur außerordentlich groß, heterogen und verteilt (fragmentiert), sondern in ihrer Entstehung, Veränderung und Sichtbarkeit (vor allem auf dem Hintergrund der Einbeziehung des Internets) extrem dynamisch. Entsprechend aufwändig ist es, Informationen unter Berücksichtigung ihrer Semantik (z.B. unter Nutzung von Ansätzen des Semantic Web) bedarfs- und zeitgerecht zu integrieren und an den richtigen Stellen in den Geschäftsprozessen bereitzustellen. Hier ist eine stärkere Einbeziehung des Nutzers beispielsweise zu Zwecken der interaktiven Konfliktlösung bzw. der Zuführung von Metainformationen notwendig, so dass jeweils ein mittlerer Automatisierungs- und Interaktionsgrad vorliegt.

Ebene Infrastruktur

Gestaltung von Informations- und Kommunikationsnetzen. Hier sind Fragen wie Löschen im Internet und technische Umsetzungsmöglichkeiten des „Rechts auf Vergessen“ (EU Datenschutz-Grundverordnung) zu behandeln. Die Nutzung von Schadsoftware (Trojanische Pferde, Computerwürmer wie Stuxnet und Flame) zur Sicherung staatlicher Autorität wirft völlig neue Fragen der Nutzung von Informationstechnik auf. Wenn auf der einen Seite das Bundesverfassungsgericht das neue Computergrundrecht postuliert, ist auf der anderen Seite der Cyberwar bereits in vollem Gange.

Einsatz privater und/oder mobiler Geräte in sensiblen geschäftlichen und staatlichen Organisationen. Neue Beschaffungs- und Nutzungsformen von Computern im privaten und geschäftlichen Bereich (z.B. Bring Your Own Device) führen zu neuen Risiken und verlangen nach neuen Schutzmöglichkeiten wie z.B. Separation privater und Kommunikation auf ein und demselben Gerät mittels sicherer Virtualisierung. Damit verändert sich aber auch das individuelle Nutzungsverhalten von Informationen und Informationssystemen. So beschreibt z.B. die Consumerization eine Entwicklung, bei der es zu einer zunehmenden Verschränkung von individueller und institutioneller IT kommt, z.B. durch die gleichzeitige Nutzung privater und beruflicher Informationsdienste auf dem eigenen Smartphone für berufliche und private Zwecke. Diese veränderten Nutzungsmuster und Kommunikationsarten, mit denen vorzugsweise Digital Natives in die Unternehmen und die Gesellschaft strömen, stehen oftmals im klaren Gegensatz zu den heute in Forschung und Praxis etablierten organisatorischen und technischen Prinzipien der Gestaltung komplexer Informationssysteme. Gerade durch die Verbreitung mobiler Endgeräte und Alltagstechnologien entstehen immer mehr Dienste, die Informationen unmittelbar von und für Bürgerinnen und Bürger verarbeiten. Erhebliche Spannungsfelder treten bei der Gestaltung dieser Dienste z.B. zwischen informationsbasierter Individualisierung und dem Risiko der Diskriminierung von Informationen und Informationsquellen auf. Dieser Informationsverarbeitung liegen Entscheidungsrechte und Verantwortungspflichten zugrunde, die einerseits transparent gemacht und andererseits gestaltet werden müssen.

Resiliente Systemgestaltung. Die Verlagerung des Lebens und der Arbeit sowie deren Daten in die Cloud führt zu neuen Anforderungen an die Datensicherheit, den Datenschutz und die Widerstandsfähigkeit von Infrastruktur. In diesem Zusammenhang wird es zunehmend wichtiger, die Zuverlässigkeit und vertrauenswürdigkeit großer Gesamtsysteme überprüf- und nachweisbar zu gestalten. IT-Sicherheit wird somit zunehmend auch eine Aufgabe der Technik- und Schnittstellengestaltung: Die Beherrschbarkeit komplexer verteilter Systeme beginnt bei klar definierten und abgegrenzten Systemen, die über wohldefinierte sichere Schnittstellen (verschlüsselte) Nachrichten austauschen und endet bei der verständlichen und fehlerfreien Gestaltung von Bedienoberflächen. Gerade bei mobilen Systemen mit ihrer begrenzten Rechen- und Speicherkapazität sowie geringen Bildschirmfläche ist die sichere Technikgestaltung eine große Herausforderung.

Aspekte

Die Forschungsthemen im Bereich Information Governance Technologies bewegen sich entlang der drei o.a. Ebenen Services, Daten und Infrastruktur. Neben den Forschungsthemen verschiedener Ebenen stehen solche, die verschiedene Ebenen übergreifen bzw. verbinden. Dazu zählen die Aspekte der Policies, der Architektur, des Engineering sowie der Bildung.

Aspekt Policies

Durch Information Governance werden Regeln der Informationsverarbeitung definiert, die in Diensten, in Daten und in der Infrastruktur gelten sollen. Für Teilbereiche bestehen dafür Ansätze der Spezifikation und Überwachung von Regeln. Wie können nun Rechte und Pflichten möglichst informationszentriert und ebenenübergreifend spezifiziert werden? Wie kann deren Umsetzung wirksam und effizient sichergestellt werden?

Policies sind zudem oftmals starr. So gilt der Grundsatz, dass bestimmte Daten grundsätzlich schützenswert sind – unabhängig davon, wie viel einzelne Individueen oder Institutionen bereits an anderer Stelle an Informationen preisgegeben haben. Wie können Policies adaptiert werden auf den Informations- bzw. Wissensstand zu Individuen und Institutionen? Wie können diese auch die Dynamik des Teilens von Informationen adäquat abbilden, z.B. um ursprüngliche Freigaben oder Beschränkungen bei erheblichen Veränderungen der Informationen erneut zu prüfen bzw. hinterfragen?

Aspekt Architektur

Die technischen Möglichkeiten und Grenzen von Information Governance werden maßgeblich durch die Architektur von Informationssystemen definiert. Mit welchen Architekturmustern können bestimmte Prinzipien der Information Governance umgesetzt werden? Welche Konsequenzen haben bestimmte Architekturen bzw. Architekturmuster für die Information Governance? Architekturelle Fragen treten besonders hervor, wenn die Zentrierung der Informationsverarbeitung auf eine Institution (z.B. Unternehmen) zugunsten eines Unternehmensnetzwerks aufgehoben wird. Mit welchen Verfahren können Unternehmen in Netzwerken Entscheidungen über ihre Informationssysteme abstimmen, um nutzenstiftenden und sicheren Austausch von Informationen im Unternehmensnetzwerk sicherzustellen? Mit welchen Verfahren können hier auch kleine und mittlere Unternehmen (KMU) wirksam eingebunden werden? In diesem Zusammenhang wäre etwa ein Ecosystem Architecture Management zu definieren.

In erweiterter Form stellen sich diese Fragen vor allem vor dem Hintergrund der Integration bzw. Trennung privater und institutioneller Informationen. Zunehmend vermischt sich auf Endgeräten private und berufliche Informationsverarbeitung. Auf der einen Seite eröffnet dies Chancen auf Nutzungsinnovation, wenn Nutzer durch privat akquirierte und verwendete Dienste zu besseren Ergebnissen bei der Informationsverarbeitung kommen als durch institutionell vorgegebene Dienste. Auf der anderen Seite unterliegen aus normativen Gründen institutionelle Dienste und deren Daten besonderen Anforderungen. Bisherige Architekturen tragen diesem Überlappungsbereich zu wenig Rechnung, so dass hier neue Ansätze erforderlich sind.

Aspekt Engineering

Gerade die verwendeten Entwicklungsmethoden prägen in erheblichem Maße die Nutzung von Chancen und Vermeidung von informationsbezogenen Risiken. In welchem Maße werden Anforderungen der Information Governance in diesen Methoden reflektiert? Wie können solche Anforderungen Berücksichtigung finden?

In sehr frühen Phasen ist vor allem die Herausforderung der Abschätzung von Chancen und Risiken in informationsbasierten Geschäftsmodellen eine wesentliche Herausforderung für die Entwicklungsmethoden.

Ein besonderer Aspekt sind hier vor allem wirtschaftliche Prüfverfahren. Wie kann die Prüfung von Geschäftsprozessen, Diensten, Daten und Infrastrukturen durch neue Softwarewerkzeuge und -dienste stärker automatisiert werden? Durch welche Verfahren zur Auditierung können die Kosten der Prüfung bei gleichbleibender Qualität gesenkt werden?

Aspekt Bildung

Selbstverständlich müssen in einer Kerninformatik die Gestaltungsfragen der Informatik im Mittelpunkt stehen. Dennoch ist der Kontext für die Ausbildung verantwortungsbewusster und gebildeter Informatiker wichtig.

Daher sind neben den harten technischen und algorithmischen Kompetenzen des Informatikers mehr und mehr auch Anwendungs-, Medien- und Datenschutzkompetenz sowie ethische Kompetenzen gefragt. Das zu vermittelnde Gestaltungswissen muss breit angelegt sein.

Ausgehend von der interdisziplinären Carl-Friedrich-von-Weizsäcker Friedensvorlesung „Cyber-Security – Cyber-War – Cyber-Peace“, die der Fachbereich Informatik gemeinsam mit dem Zentrum für Naturwissenschaft und Friedensforschung (ZNF) und dem Institut für Friedensforschung und Sicherheitspolitik (IFSH) im Wintersemester 2013 organisiert hat, wurde bereits zu einem Aspekt der Verantwortung die Diskussion angestoßen. Beiträge zu anderen Bereichen, z.B. zur Entwicklung und des Managements datengetriebener IT-Dienste für Konsumenten in der Verbindung zu den Wirtschaftswissenschaften oder in den Geisteswissenschaften zum Gebiet eHumanities, etwa bezüglicher ethischer Fragen der Big-Data-Auswertung mit Methoden des maschinellen Lernens, könnten folgen.

Form die Zukunft

Die dramatischen Veränderungen des IT-Einsatzes bringen erhebliche Herausforderungen für Individuen und Institutionen im Umgang mit Informationen mit sich, die sich mit den bewährten informatischen Denkmodellen, Methoden und Werkzeugen nur sehr begrenzt bewältigen lassen. Daher sind neue, auf diese Veränderungen zugeschnittene Herangehensweisen zu erforschen, wie Institutionen und die mit ihnen im Austausch stehenden Individuen komplexe Informationssysteme gestalten können.

Information Governance Technologies werfen höchst interdisziplinäre Fragestellungen auf, die nur in Verbindung mit Rechts-, Sozial- und Wirtschaftswissenschaften beantwortbar erscheinen. Allerdings ist hier auch ganz besonders die Informatik gefordert, denn einerseits ist die Fähigkeit zur Analyse informatischer Systeme unabdingbar und andererseits ist auch eine gezielte Weiterentwicklung von informatischen Systemen und Informatikmethoden erforderlich, um eine nachhaltige Gewinnung und Verarbeitung von Informationen auch technisch realisieren zu können. Dafür ist auch aus Sicht der Informatik eine soziotechnische Perspektive unabdingbar, weil methodisch-technische Fortschritte sich letztlich in individuellen und institutionellen Nutzungskontexten einer Evaluation stellen müssen.

Als Leitfrage für Information Governance Technologies könnte gelten:

Wie nutzen wir die Chancen datengetriebener Innovation bei gleichzeitiger Bewahrung der informationellen Selbstbestimmung?

oder etwas verkürzt:

Wie werden wir wieder Herr unserer Daten?

Zentral für diese Entwicklung werden neue Ansätze für die Entwicklung von Software, deren Verzahnung mit dem Nutzungskontext durch die Gestaltung sozio-technischer Systeme sowie IT-Sicherheits- und Datenschutzaspekte auf allen Ebenen der Entwicklung und der Nutzung sein.